在ISA中利用Radius服务器搭建VPN服务器

时间:2024-07-14 05:07:29

点击:421

前面我们介绍的几种VPN都是在域环境下利用ISA2006 server实现的。今天我们来介绍一下不在域环境下使用VPN,这种方法是需要一个服务器-------VPN配合使用的身份验证服务器:Radius服务器。

RADIUS:Remote Authentication Dial In User Service,远程用户拨号认证系统由RFC2865,RFC2866定义,是目前应用最广泛的AAA协议。

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net access Server)服务器,现在任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端。RADIUS协议认证机制灵活,可以采用PAP、 CHAP或者Unix登录认证等多种方式。RADIUS是一种可扩展的协议,它进行的全部工作都是基于Attribute-Length-Value的向量进行的。RADIUS也支持厂商扩充厂家专有属性。

由于RADIUS协议简单明确,可扩充,因此得到了广泛应用,包括普通电话上网、ADSL上网、小区宽带上网、IP电话、VPDN(Virtual Private Dialup Networks,基于拨号用户的虚拟专用拨号网业务)、移动电话预付费等业务。最近IEEE提出了802.1x标准,这是一种基于端口的标准,用于对无线网络的接入认证,在认证时也采用RADIUS协议。

radius 服务器对用户的认证过程通常需要利用nas 等设备的代理认证功能,radius 客户端和radius 服务器之间通过共享密钥认证相互间交互的消息,用户密码采用密文方式在网络上传输,增强了安全性。radius 协议合并了认证和授权过程,即响应报文中携带了授权信息。

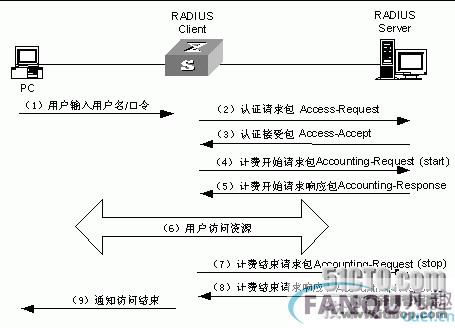

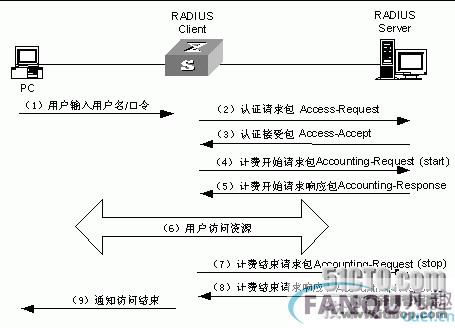

基本交互步骤如下:

(1) 用户输入用户名和口令;

(2) radius 客户端根据获取的用户名和口令,向radius 服务器发送认证请求包(access-request)。

(3) radius 服务器将该用户信息与users 数据库信息进行对比分析,如果认证成功,则将用户的权限信息以认证响应包(access-accept)发送给radius 客户端;如果认证失败,则返回access-reject 响应包。

(4) radius 客户端根据接收到的认证结果接入/拒绝用户。如果可以接入用户,则radius 客户端向radius 服务器发送计费开始请求包(accounting-request),status-type 取值为start;

(5) radius 服务器返回计费开始响应包(accounting-response);

(6) radius 客户端向radius 服务器发送计费停止请求包(accounting-request),status-type 取值为stop;

(7) radius 服务器返回计费结束响应包(accounting-response)。

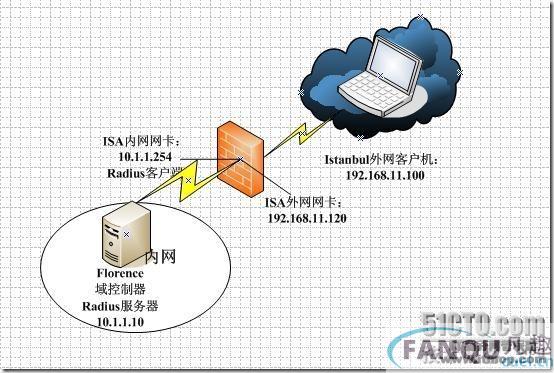

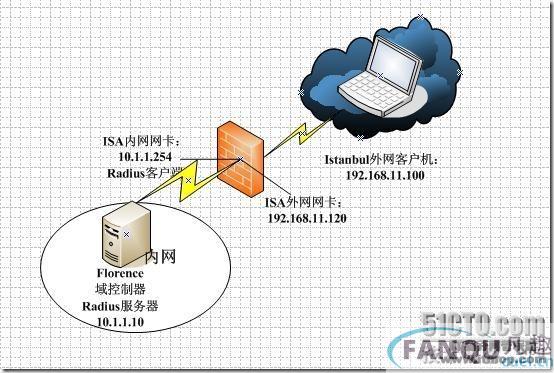

大致的拓扑如下:beijing为ISA服务器,Radius客户端,Istanbul为外网的测试机。Florence为内网的域控制器、Radius服务器。

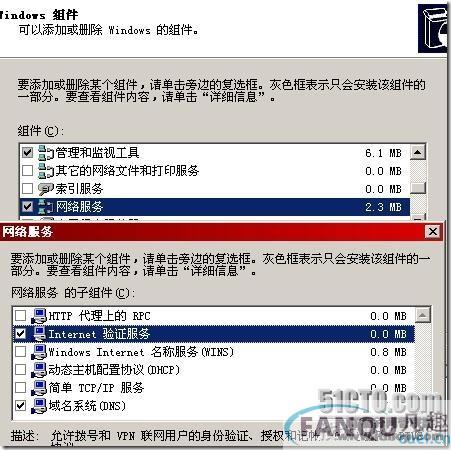

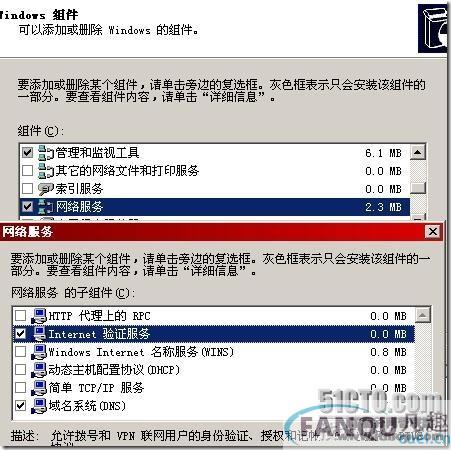

一、安装Radius服务器

首先我们让域控制器做Radius服务器,在域控制器上打开控制面板选择“网络服务“中的“Interent验证服务“,来安装Radius服务器

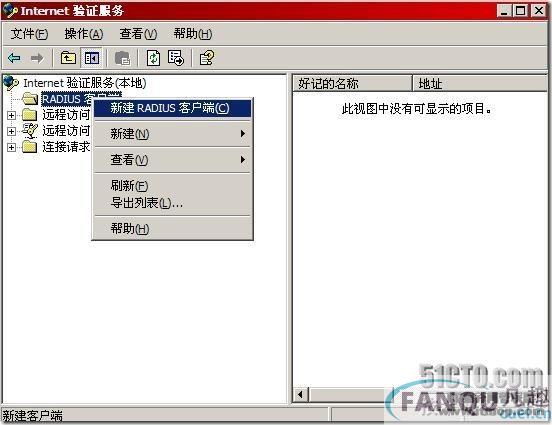

二、配置Radius服务器

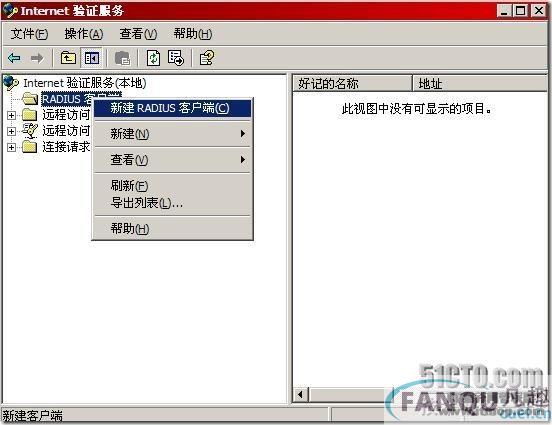

安装完成后我们来配置一下Radius服务器,如图在Florence上打开Interent验证服务

右击“新建Radius客户端“

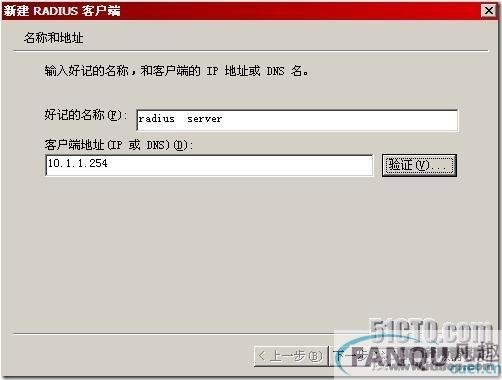

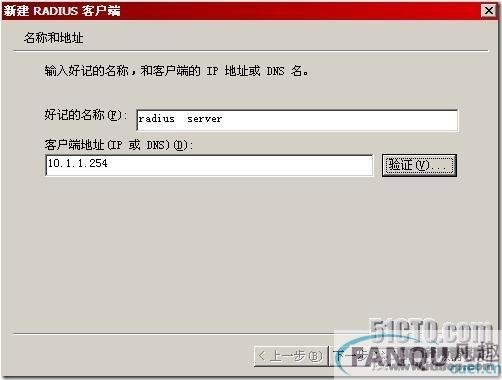

输入一个名称以及客户端的IP地址,因为我们以ISA服务器为客户端,所以这输入ISA服务器内网网卡的IP地址。

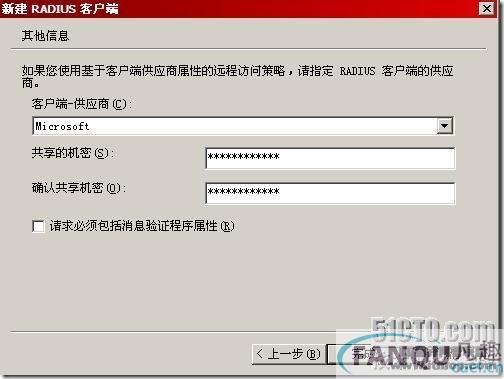

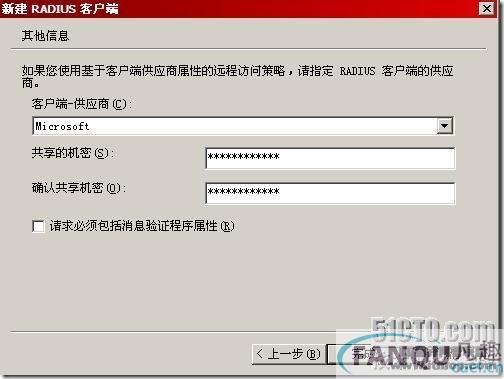

因为这是微软的软件,所以供应商选择“Microsoft“。设置Radius服务器和客户端的共享密码。Radius服务器和客户端依靠这个密码进行身份验证。就是Radius服务器生成一个随机字符串,然后用这个共享口令加密,接着Radius服务器会把加密后的密文传给客户端,要求客户端对密文解密后再回传给服务器,如果客户端回送的内容和原始的随机字符串一样,那客户端就通过了身份验证。输入完毕后点击“完成“完成客户端的创建。

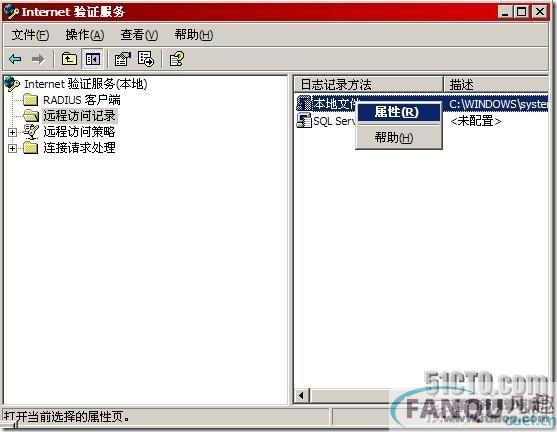

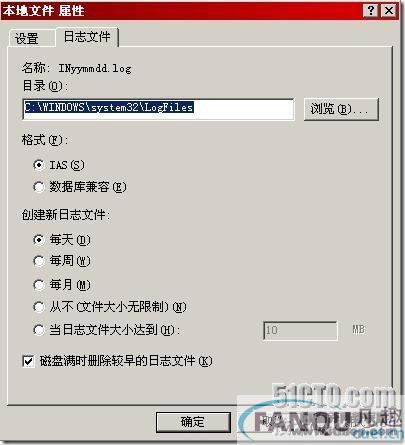

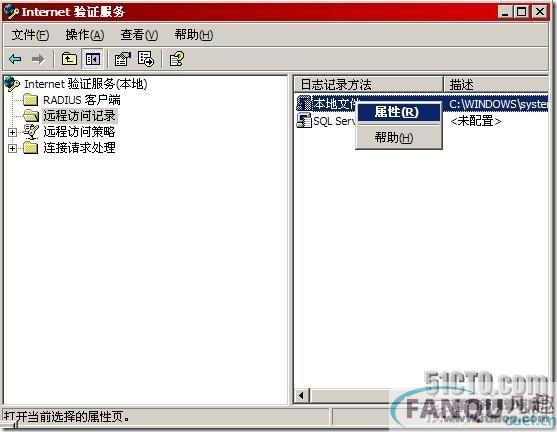

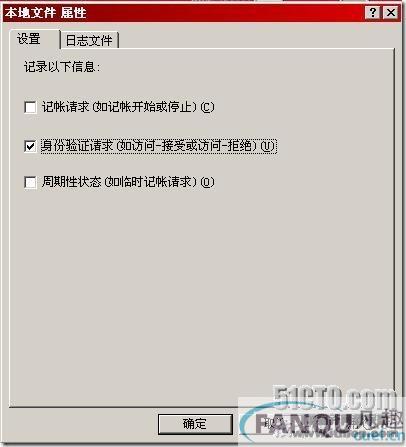

接下来我们启用Radius服务器的远程访问记录,来看看客户端是怎么连接到Radius服务器的,点击“远程访问记录“中的“本地文件“属性

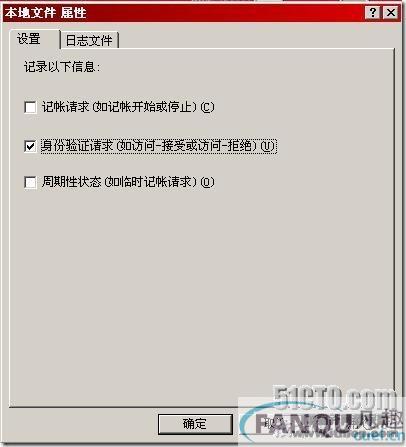

勾选“身份验证请求“

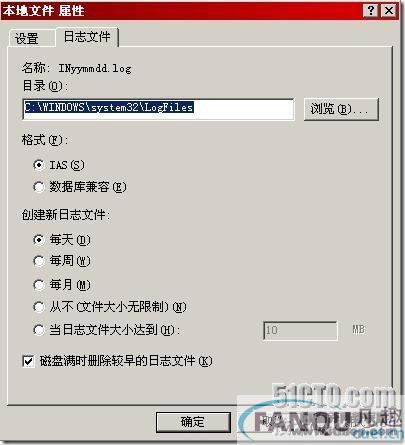

接着切换到日至选项卡下,日至的存放路径是“c:windowssystem32LogFiles“文件中,创建新日志文件默认的是“每月“,我们改为“每天“。点击确定

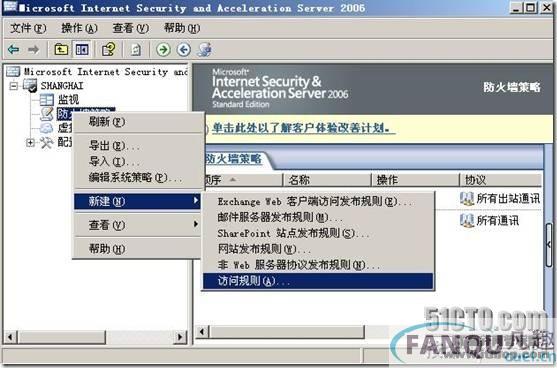

三、创建ISA访问规则与配置ISA服务器

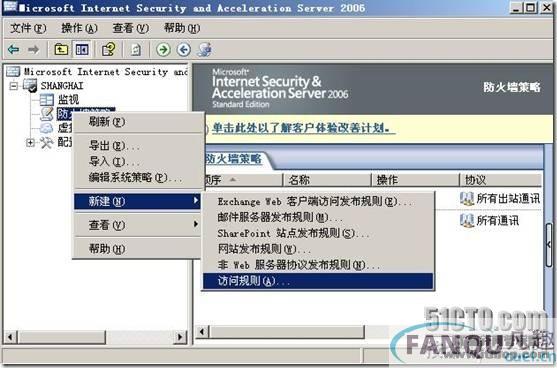

接下来要进行的是创建一条ISA服务器的访问规则。右击“防火墙策略“,选择“访问规则“

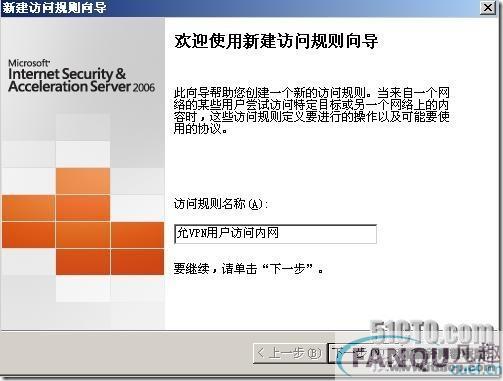

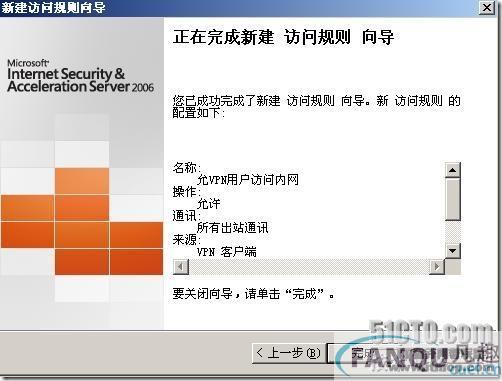

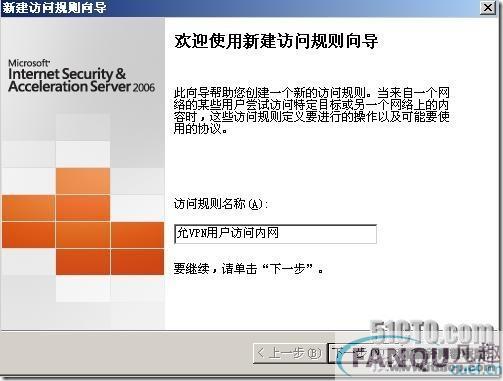

输入访问规则名称

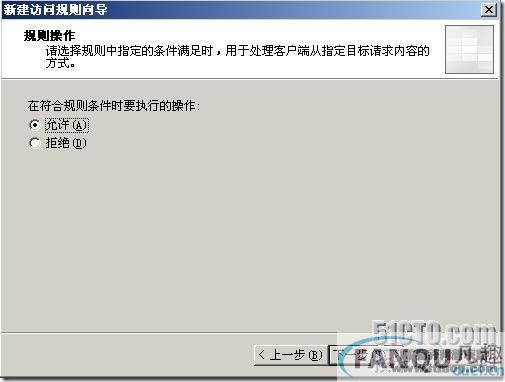

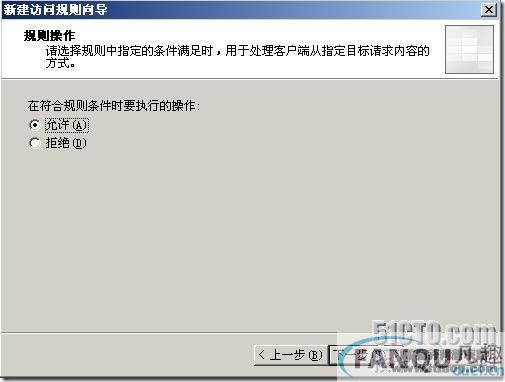

选择“允许“

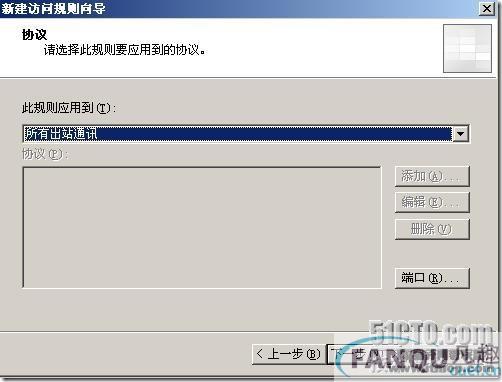

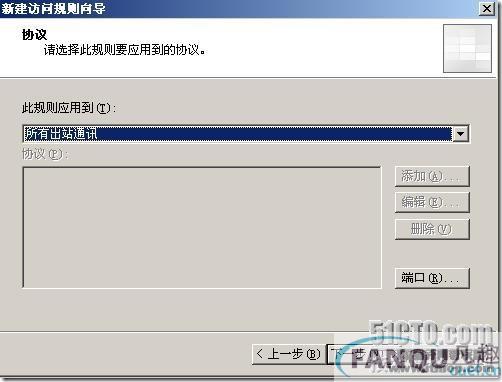

这里我们选择所有的出站通讯

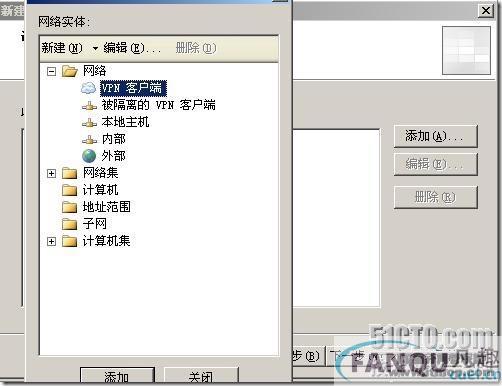

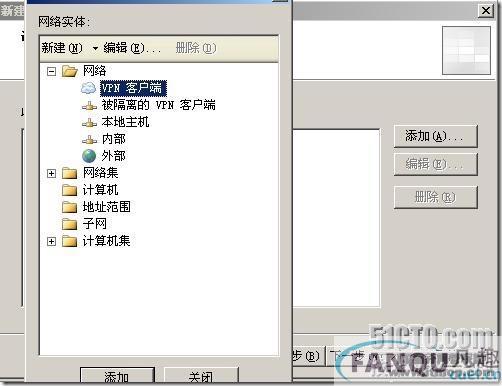

点击右上角的“添加“,选择“VPN客户端“,这是访问源地址

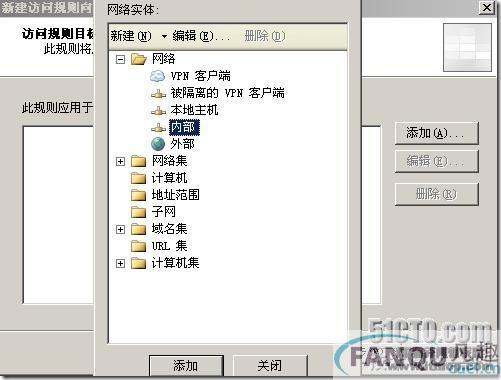

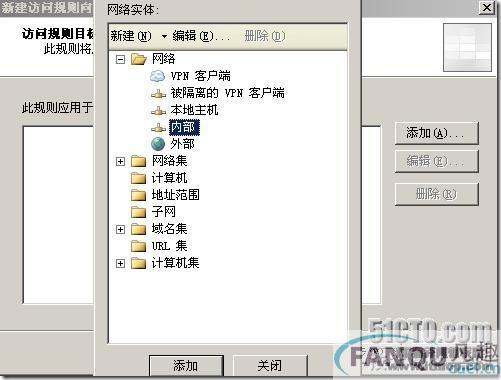

接下来内部地址我们选择“内部“

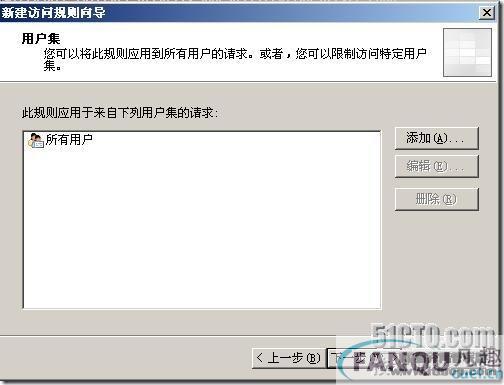

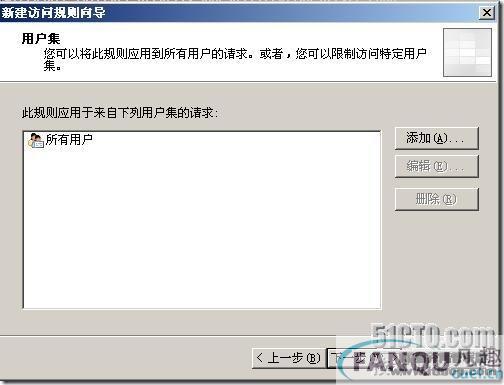

所有用户

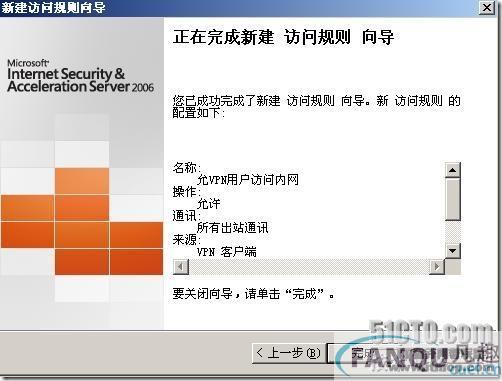

点击“完成“,完成ISA服务器访问规则的创建

下面我们来配置ISA中的VPN网络,点击VPN选项卡中的&qu

基本交互步骤如下:

(1) 用户输入用户名和口令;

(2) radius 客户端根据获取的用户名和口令,向radius 服务器发送认证请求包(access-request)。

(3) radius 服务器将该用户信息与users 数据库信息进行对比分析,如果认证成功,则将用户的权限信息以认证响应包(access-accept)发送给radius 客户端;如果认证失败,则返回access-reject 响应包。

(4) radius 客户端根据接收到的认证结果接入/拒绝用户。如果可以接入用户,则radius 客户端向radius 服务器发送计费开始请求包(accounting-request),status-type 取值为start;

(5) radius 服务器返回计费开始响应包(accounting-response);

(6) radius 客户端向radius 服务器发送计费停止请求包(accounting-request),status-type 取值为stop;

(7) radius 服务器返回计费结束响应包(accounting-response)。

大致的拓扑如下:beijing为ISA服务器,Radius客户端,Istanbul为外网的测试机。Florence为内网的域控制器、Radius服务器。

基本交互步骤如下:

(1) 用户输入用户名和口令;

(2) radius 客户端根据获取的用户名和口令,向radius 服务器发送认证请求包(access-request)。

(3) radius 服务器将该用户信息与users 数据库信息进行对比分析,如果认证成功,则将用户的权限信息以认证响应包(access-accept)发送给radius 客户端;如果认证失败,则返回access-reject 响应包。

(4) radius 客户端根据接收到的认证结果接入/拒绝用户。如果可以接入用户,则radius 客户端向radius 服务器发送计费开始请求包(accounting-request),status-type 取值为start;

(5) radius 服务器返回计费开始响应包(accounting-response);

(6) radius 客户端向radius 服务器发送计费停止请求包(accounting-request),status-type 取值为stop;

(7) radius 服务器返回计费结束响应包(accounting-response)。

大致的拓扑如下:beijing为ISA服务器,Radius客户端,Istanbul为外网的测试机。Florence为内网的域控制器、Radius服务器。

一、安装Radius服务器

首先我们让域控制器做Radius服务器,在域控制器上打开控制面板选择“网络服务“中的“Interent验证服务“,来安装Radius服务器

一、安装Radius服务器

首先我们让域控制器做Radius服务器,在域控制器上打开控制面板选择“网络服务“中的“Interent验证服务“,来安装Radius服务器

二、配置Radius服务器

安装完成后我们来配置一下Radius服务器,如图在Florence上打开Interent验证服务

二、配置Radius服务器

安装完成后我们来配置一下Radius服务器,如图在Florence上打开Interent验证服务

右击“新建Radius客户端“

右击“新建Radius客户端“

输入一个名称以及客户端的IP地址,因为我们以ISA服务器为客户端,所以这输入ISA服务器内网网卡的IP地址。

输入一个名称以及客户端的IP地址,因为我们以ISA服务器为客户端,所以这输入ISA服务器内网网卡的IP地址。

因为这是微软的软件,所以供应商选择“Microsoft“。设置Radius服务器和客户端的共享密码。Radius服务器和客户端依靠这个密码进行身份验证。就是Radius服务器生成一个随机字符串,然后用这个共享口令加密,接着Radius服务器会把加密后的密文传给客户端,要求客户端对密文解密后再回传给服务器,如果客户端回送的内容和原始的随机字符串一样,那客户端就通过了身份验证。输入完毕后点击“完成“完成客户端的创建。

因为这是微软的软件,所以供应商选择“Microsoft“。设置Radius服务器和客户端的共享密码。Radius服务器和客户端依靠这个密码进行身份验证。就是Radius服务器生成一个随机字符串,然后用这个共享口令加密,接着Radius服务器会把加密后的密文传给客户端,要求客户端对密文解密后再回传给服务器,如果客户端回送的内容和原始的随机字符串一样,那客户端就通过了身份验证。输入完毕后点击“完成“完成客户端的创建。

接下来我们启用Radius服务器的远程访问记录,来看看客户端是怎么连接到Radius服务器的,点击“远程访问记录“中的“本地文件“属性

接下来我们启用Radius服务器的远程访问记录,来看看客户端是怎么连接到Radius服务器的,点击“远程访问记录“中的“本地文件“属性

勾选“身份验证请求“

勾选“身份验证请求“

接着切换到日至选项卡下,日至的存放路径是“c:windowssystem32LogFiles“文件中,创建新日志文件默认的是“每月“,我们改为“每天“。点击确定

接着切换到日至选项卡下,日至的存放路径是“c:windowssystem32LogFiles“文件中,创建新日志文件默认的是“每月“,我们改为“每天“。点击确定

三、创建ISA访问规则与配置ISA服务器

接下来要进行的是创建一条ISA服务器的访问规则。右击“防火墙策略“,选择“访问规则“

三、创建ISA访问规则与配置ISA服务器

接下来要进行的是创建一条ISA服务器的访问规则。右击“防火墙策略“,选择“访问规则“

输入访问规则名称

输入访问规则名称

选择“允许“

选择“允许“

这里我们选择所有的出站通讯

这里我们选择所有的出站通讯

点击右上角的“添加“,选择“VPN客户端“,这是访问源地址

点击右上角的“添加“,选择“VPN客户端“,这是访问源地址

接下来内部地址我们选择“内部“

接下来内部地址我们选择“内部“

所有用户

所有用户

点击“完成“,完成ISA服务器访问规则的创建

点击“完成“,完成ISA服务器访问规则的创建

下面我们来配置ISA中的VPN网络,点击VPN选项卡中的&qu

下面我们来配置ISA中的VPN网络,点击VPN选项卡中的&qu